False identità, “laptop farm” e strategie digitali occulte per infiltrarsi nel mercato globale dei servizi IT.

Un sistema strutturato per aggirare sanzioni e controlli internazionali

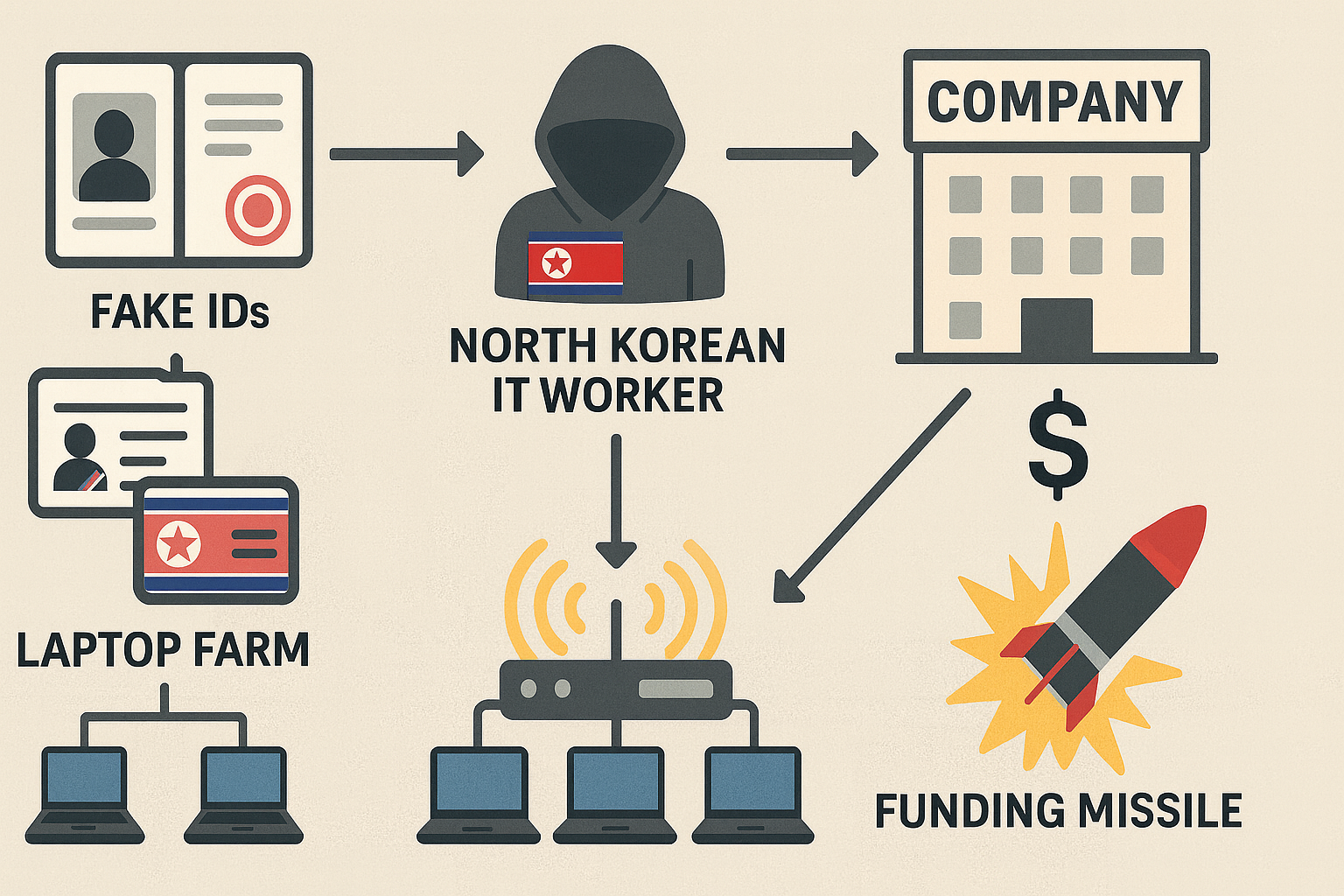

Nuove evidenze investigative gettano luce su un meccanismo sofisticato attraverso il quale ingegneri informatici nordcoreani riescono a generare valuta estera per finanziare il programma missilistico e nucleare di Pyongyang. Utilizzando documenti di identità falsificati, infrastrutture di “laptop farm” distribuite in vari Paesi e piattaforme di lavoro online, questi operatori si presentano come liberi professionisti o sviluppatori altamente qualificati, riuscendo a essere assunti da aziende internazionali ignare della loro reale affiliazione.

Il modello operativo non è improvvisato: è parte di un programma statale volto a eludere le sanzioni ONU e a sfruttare l’anonimato e la globalizzazione dei servizi digitali. Il materiale recentemente raccolto include, ad esempio, due passaporti giapponesi con date di nascita e di emissione identiche, ma intestati a persone con nomi e indirizzi diversi — chiara prova di un’operazione di falsificazione sistematica.

La catena operativa: dalle false credenziali alle piattaforme di lavoro

Il modus operandi si sviluppa lungo una catena ben strutturata, dove ogni fase è studiata per massimizzare credibilità e minimizzare rischi di rilevamento. Tutto inizia con la costruzione di identità digitali estremamente convincenti, basate su documenti falsificati di alta qualità, profili social coerenti con la storia inventata e tracce digitali che simulano una presenza reale nel tempo. Queste identità vengono curate nei minimi dettagli: fotografie professionali, interazioni su forum tecnici, connessioni con altri utenti per dare l’impressione di una rete sociale autentica.

Infiltrarsi in piattaforme globali di lavoro

Una volta creata la copertura, gli operatori si infiltrano in piattaforme globali di lavoro freelance, outsourcing e sviluppo software, mirando a settori in forte espansione e difficili da saturare: programmazione web, applicazioni mobile, machine learning, soluzioni di intelligenza artificiale e sicurezza informatica. Qui offrono tariffe competitive e competenze dimostrabili, talvolta corredate da portfolio e progetti realizzati precedentemente (spesso frutto di appropriazione indebita di lavori altrui), conquistando così la fiducia di clienti e aziende di ogni parte del mondo.

Una sofisticata combinazione di tecniche

Per celare la vera provenienza geografica, viene impiegata una sofisticata combinazione di tecniche: VPN multilivello con nodi di uscita in Paesi insospettabili, server proxy dedicati, e soprattutto le cosiddette “laptop farm” — cluster di computer collocati fisicamente in Stati terzi, controllati interamente da remoto. Questa infrastruttura permette di operare con indirizzi IP e configurazioni di rete perfettamente compatibili con quelle di un lavoratore locale, superando agevolmente controlli di geolocalizzazione e filtri di sicurezza aziendali.

Il risultato è un’operatività invisibile agli occhi dei sistemi di monitoraggio tradizionali. Una volta completati i lavori, i pagamenti — effettuati in valute forti come dollari o euro — vengono canalizzati attraverso una rete di intermediari compiacenti, conti bancari offshore e piattaforme di scambio di criptovalute ad alta opacità. Questo consente di mascherare l’origine e la destinazione finale dei fondi, che vengono,, infine convogliati verso il regime nordcoreano, alimentando programmi strategici sensibili, inclusi quelli nucleari e missilistici.

Implicazioni economiche e legali per le aziende globali

Il reclutamento, anche se avvenuto in modo non intenzionale, di lavoratori collegati alla Corea del Nord può esporre le imprese a conseguenze legali di grande portata. Le normative statunitensi (OFAC), europee e giapponesi vietano in maniera esplicita qualsiasi transazione economica che, anche indirettamente, possa contribuire al finanziamento di entità o programmi inseriti nelle liste di sanzioni internazionali. In caso di violazione, le aziende rischiano non solo sanzioni pecuniarie che possono raggiungere importi milionari, ma anche il blocco di operazioni commerciali, restrizioni all’accesso ai mercati e gravi danni reputazionali difficili da riparare.

Distorsione della concorrenza

Sul piano economico, queste attività rappresentano una distorsione della concorrenza. Operatori legati a strutture statali possono permettersi di applicare tariffe artificialmente basse, sfruttando il supporto di reti organizzate, attirando così clienti e commesse da aziende meno attente ai controlli. Questo fenomeno non solo erode i margini di chi opera in modo legale, ma apre la porta a rischi significativi: dalla compromissione di sistemi informatici interni alla sottrazione di dati strategici e proprietà intellettuale, fino alla possibilità di infiltrazioni più profonde nelle infrastrutture aziendali. In un contesto globale sempre più interconnesso, il mancato riconoscimento di queste minacce può trasformare un’opportunità di business apparentemente innocua in un problema strategico di portata internazionale.

Un fenomeno che intreccia tecnologia, intelligence e politica industriale

L’emergere di reti di lavoro da remoto utilizzate a fini di intelligence economica e finanziaria dimostra come la digitalizzazione globale, accelerata in maniera esponenziale dalla pandemia, abbia ridisegnato i confini tra innovazione e minaccia. La capacità della Corea del Nord di mobilitare competenze tecniche avanzate, inserendole in un’architettura di finanziamento occulto a supporto dei propri programmi strategici, mette in luce una vulnerabilità sistemica della governance digitale internazionale.

Non solo una questione di cybersicurezza

Non si tratta solo di una questione di cybersicurezza, ma di un nodo che coinvolge l’equilibrio geopolitico, la tutela dei mercati e la politica industriale delle economie più esposte. Il fenomeno rivela quanto il lavoro distribuito, se privo di controlli stringenti, possa diventare un canale discreto ma efficace per aggirare sanzioni e regole commerciali.

E’ necessario un coordinamento strutturato

Di fronte a scenari così complessi, la risposta non può limitarsi a iniziative isolate: è indispensabile un coordinamento strutturato tra governi, grandi piattaforme tecnologiche, intermediari digitali e organismi sovranazionali. Questo richiede un rafforzamento sostanziale dei processi di verifica dell’identità (KYC), l’adozione di sistemi di tracciamento e analisi comportamentale basati su intelligenza artificiale e lo sviluppo di standard condivisi che permettano di intercettare comportamenti anomali prima che diventino operazioni di ampia scala.

Dalla prevenzione tecnica alla cooperazione geopolitica

Contrastare le operazioni informatiche occulte della Corea del Nord non è una sfida che può essere affrontata con un’unica misura, ma richiede un approccio integrato e multilivello.

Il piano tecnologico

Sul piano tecnologico, è fondamentale implementare sistemi di autenticazione avanzata, basati su più fattori, verifiche biometriche e strumenti di tracciamento in grado di rilevare anomalie comportamentali nell’uso delle piattaforme. Tecniche come l’analisi dei metadati, la geolocalizzazione incrociata e il monitoraggio degli indirizzi IP possono contribuire a smascherare tentativi di mascheramento dell’origine reale delle connessioni.

La frammentazione normativa

Dal punto di vista giuridico, la frammentazione normativa rappresenta ancora una vulnerabilità. Servono regolamenti armonizzati a livello internazionale, in grado di colmare le discrepanze legislative tra Paesi e di introdurre sanzioni mirate che colpiscano non solo i singoli operatori, ma anche le infrastrutture e i network che li supportano. In questo senso, la cooperazione tra autorità nazionali e organismi sovranazionali diventa essenziale per assicurare una risposta rapida e coordinata.

Il fronte geopolitico

Sul fronte geopolitico, il rafforzamento delle reti di intelligence e la condivisione tempestiva di informazioni tra Stati alleati possono fare la differenza. Scambi di dati su identità sospette, tecniche di penetrazione e modelli operativi aiutano a prevenire infiltrazioni e a limitare i margini di manovra delle reti di operatori clandestini.

Questa vicenda trascende i confini della pura sicurezza informatica: tocca direttamente la sicurezza nazionale, la sovranità economica e la stabilità dei mercati globali. Nel nuovo contesto competitivo internazionale, la capacità di un’azienda di verificare con certezza l’identità e l’affidabilità dei propri fornitori digitali non è più solo un aspetto procedurale, ma un asset strategico al pari della qualità dei prodotti o dei servizi offerti.